【A10 Thunder】L2 / L3ネットワーク設定

A10ネットワークス社のロードバランサ、ADC (Application Delivery Controller) 製品であるThunderシリーズを構築するとき、ルータやスイッチと同様にL2/L3のネットワーク設定を行います。ネットワーク設定は、L4/L7のロードバランサ機能の要件を考慮して実施する必要があります。

よく使う設定例を以下に紹介します。

[今までのA10 Thunder 設定情報記事]

【A10 Thunder】運用管理系の設定

【A10 Thunder】L2 / L3ネットワーク設定

【A10 Thunder】VRRP-Aによる冗長化設定

【A10 Thunder】L4 負荷分散 (SLB) の設定 (インライン構成)

SBクリエイティブ (2014-10-05)

売り上げランキング: 68,658

Contents

インターフェース設定

インターフェースの種類

Thunderで主に使われるインターフェースの種類は以下の通りです。

各インターフェースの使い方は、ネットワーク構成の要件によって変わってきます。

- mgmt : 管理用物理インターフェース

- ethernet : 物理インターフェース

- ve : 論理インターフェース

なお、mgmtインターフェースは、以下のページで解説しているので本記事では割愛します。

【A10 Thunder】運用管理系の設定

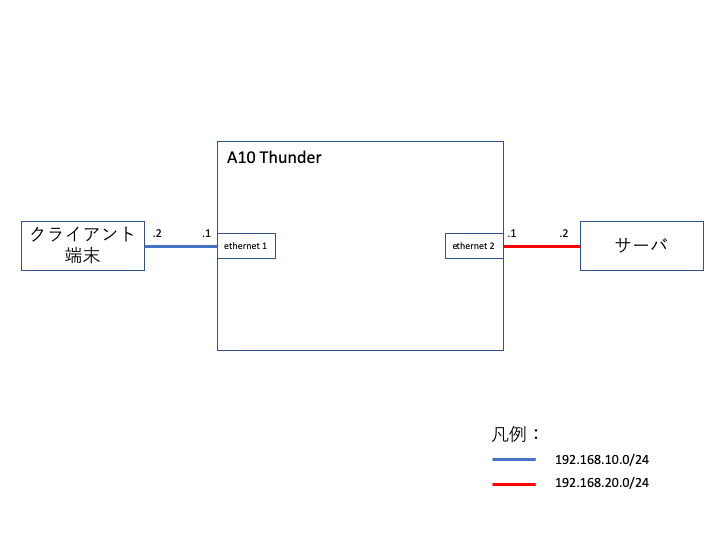

パターン1 VLANを使用しない場合

VLANを使用せず、単一のネットワークセグメントを単一の物理インターフェースで扱う場合は、ethernetに直接IPアドレスを割り当てます。Cisco機器で言うところの、ルーテッドポートのイメージです。

コンフィギュレーションモードの状態で、以下コマンドを実行して設定します。

以下の例では、ethernet 1とethernet 2にIPアドレスを設定しています。

(config)# interface ethernet 1

(config-if:ethernet1)# ip address 192.168.10.1 /24

(config-if:ethernet1)# enable

(config-if:ethernet1)# exit

(config)# interface ethernet 2

(config-if:ethernet2)# ip address 192.168.20.1 /24

(config-if:ethernet2)# enable

(config-if:ethernet2)# exit

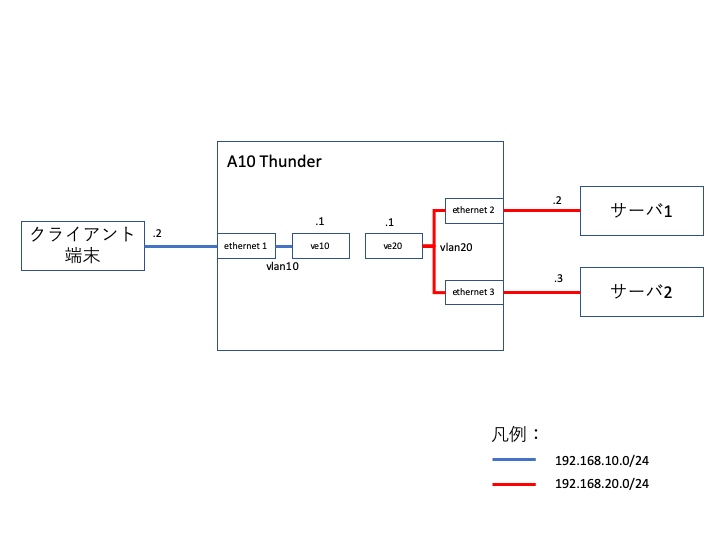

パターン2 ポートVLANを使用する場合

Thunderに接続する機器の数が多く、物理ポートが1つでは足りない場合はこのパターンが適用できます。ポートVLANを使用することで、複数ポートを同じネットワークセグメントに所属させることができます。

Cisco機器で言うところの、スイッチポート(access)とSVIのイメージです。

コンフィギュレーションモードの状態で、以下コマンドを実行して設定します。

以下の例では、ethernet 1は単一のVLAN、ethernet 2とethernet 3を同じVLANに所属させています。

IPアドレスは、各VLANに所属する論理インターフェースであるve10とve20に設定しています。

! VLANの定義

(config)# vlan 10

(config-vlan:10)# untagged ethernet 1

(config-vlan:10)# router-interface ve 10

(config-vlan:10)# exit

(config)# vlan 20

(config-vlan:20)# untagged ethernet 2

(config-vlan:20)# untagged ethernet 3

(config-vlan:20)# router-interface ve 20

(config-vlan:20)# exit

! 論理インターフェースのIPアドレス設定

(config)# interface ve 10

(config-if:ve:10)# ip address 192.168.10.1 /24

(config-if:ve:10)# exit

(config)# interface ve 20

(config-if:ve:20)# ip address 192.168.20.1 /24

(config-if:ve:20)# exit

! 物理インターフェースの有効化

(config)# interface ethernet 1

(config-if:ethernet:1)# enable

(config-if:ethernet:1)# exit

(config)# interface ethernet 2

(config-if:ethernet:2)# enable

(config-if:ethernet:2)# exit

(config)# interface ethernet 3

(config-if:ethernet:3)# enable

(config-if:ethernet:3)# exit

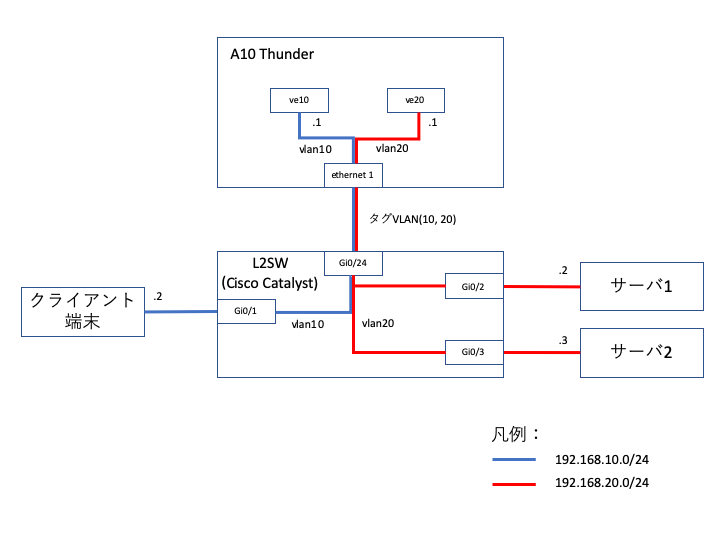

パターン3 タグVLANを使用する場合

Thunderの対向にL2スイッチが存在し、複数のセグメントを単一のトランクポートにまとめている場合はこのパターンが適用できます。タグVLAN(IEEE802.1q)を使用することで、物理的なケーブル数の削減、既存物理構成に変更を与えずThunderを追加可能、といったメリットが享受できます。

Cisco機器で言うところの、スイッチポート(trunk)とSVIのイメージです。

コンフィギュレーションモードの状態で、以下コマンドを実行して設定します。

以下の例では、ethernet 1でタグVLANを有効化して、vlan10とvlan20の両方の通信を送受信しています。

IPアドレスは、各VLANに所属する論理インターフェースであるve10とve20に設定しています。

! VLANの定義

(config)# vlan 10

(config-vlan:10)# untagged ethernet 1

(config-vlan:10)# router-interface ve 10

(config-vlan:10)# exit

(config)# vlan 20

(config-vlan:20)# tagged ethernet 1

(config-vlan:20)# router-interface ve 20

(config-vlan:20)# exit

! 論理インターフェースのIPアドレス設定

(config)# interface ve 10

(config-if:ve:10)# ip address 192.168.10.1 /24

(config-if:ve:10)# exit

(config)# interface ve 20

(config-if:ve:20)# ip address 192.168.20.1 /24

(config-if:ve:20)# exit

! 物理インターフェースの有効化

(config)# interface ethernet 1

(config-if:ethernet:1)# enable

(config-if:ethernet:1)# exit

ルーティング設定

スタティックルーティング

ロードバランサは負荷分散を行うことが目的の機器であるため、ルータのようにダイナミックルーティングプロトコルを動作させるケースはほとんどありません。

基本的には、上位のL3機器に対してデフォルトルートを指定するのみに留めます。下位ネットワークは直結(Connected)セグメントのみに留めるのが望ましいですが、さらに別のセグメントが接続されている場合は、スタティックルートを指定します。

なお、mgmtインターフェースのみ、独立したデフォルトゲートウェイの設定をインターフェースに対して行うため、本スタティックルートの設定は適応されないので注意が必要です。

コンフィギュレーションモードの状態で、以下コマンドを実行して設定します。

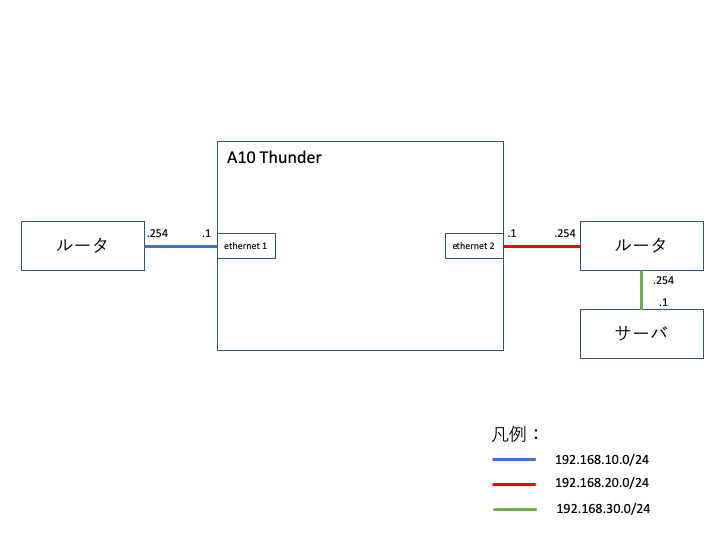

以下の例では、デフォルトルートを上位ルータ(192.168.10.254)に指定しています。また、サーバと通信ができるよう、192.168.30.0/24宛の通信は下位ルータ(192.168.20.254)にパケット転送するよう指定しています。

! デフォルトルートの設定

(config)# ip route 0.0.0.0 /0 192.168.10.254

! スタティックルートの設定

(config)# ip route 192.168.30.0 /24 192.168.20.254

ACL設定

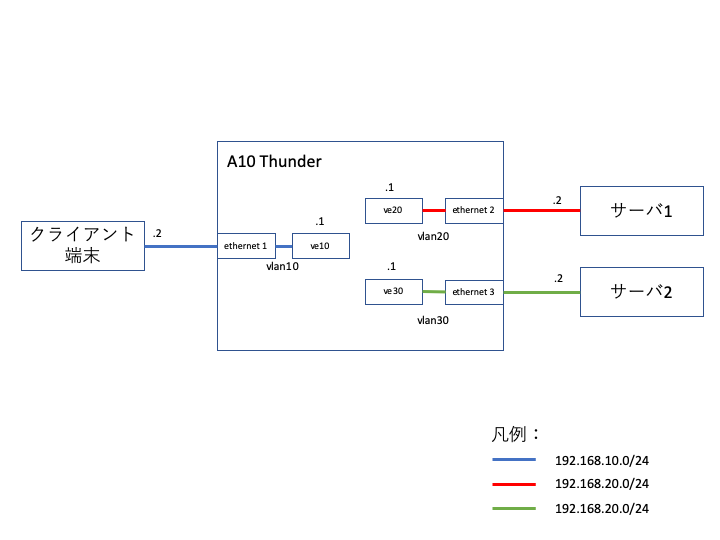

Thunderに接続されているネットワークセグメントが複数存在する場合、Thunderを介してルーティングが行われるため、通信要件が無いセグメント間でも通信ができてしまいます。例えば、以下の図中のサーバ1とサーバ2が該当の箇所です。

ネットワークセグメント間を隔離するために、ACLを設定して通信制御を行います。

なお、インターネットからの通信など、Thunderに直結していないネットワークセグメントからの通信の制御は、管理が複雑になるので別途ファイアウォールの設置を検討すべきです。

コンフィギュレーションモードの状態で、以下コマンドを実行して設定します。

以下の例では、192.168.20.0/24と192.168.30.0/24の間で通信を隔離しています。

101と102で定義した各ACLは、拒否したい通信を先に指定し、それ以外は全て許可としています。

インターフェース設定は、物理インターフェースに直接IPを割り当てているので、ACLも物理インターフェースに対して割り当てています。

VLANを使用する場合は、veインターフェースに対してaccess-listの行を設定してください。

! ACLの定義

(config)# access-list 101 deny ip 192.168.20.0 0.0.0.0 192.168.30 0.0.0.0 log

(config)# access-list 101 permit ip any any

(config)# access-list 102 deny ip 192.168.30.0 0.0.0.0 192.168.20 0.0.0.0 log

(config)# access-list 102 permit ip any any

! インターフェースの設定

(config)# interface ethernet 1

(config-if:ethernet1)# ip address 192.168.10.1 /24

(config-if:ethernet1)# enable

(config-if:ethernet1)# exit

(config)# interface ethernet 2

(config-if:ethernet2)# ip address 192.168.20.1 /24

(config-if:ethernet2)# access-list 101 in

(config-if:ethernet2)# enable

(config-if:ethernet2)# exit

(config)# interface ethernet 3

(config-if:ethernet3)# ip address 192.168.30.1 /24

(config-if:ethernet3)# access-list 102 in

(config-if:ethernet3)# enable

(config-if:ethernet3)# exit